چهار مبحث امنیتی که در سال ۲۰۱۷ نیز با آنها سروکار خواهیم داشت

اجازه دهید این بار اتفاقات سال ۲۰۱۷ را پیشبینی نکنیم. بیایید دربارهی حوادثی که هیچگاه متوقف نمیشوند و همیشه و همهجا رخ میدهند، صحبت کنیم.

بیایید قبول کنیم چیزهایی مانند باجافزارهای حریص، باتنتهای اینترنت اشیاء، برنامههای سطح بالای پاداش در ازای اشکال و خرید و فروش اشکالات امنیتی توسط دولتها هیچگاه تمام نخواهد شد. این حوادث هیچگاه متوقف نشده و تحت تأثیر قرار نمیگیرند و در حال تبدیل شدن به کلیشههای روزمره هستند.

این چهار حوزه در تمامی تصمیمات بودجه، ارزیابی تهدیدات و استراتژیهای دفاعی دیده میشوند و خود را مستحکمتر میکنند. در واقع ما در نقطهای قرار داریم که هر روزه خبرهای امنیتی جدید را در این حوزهها میشنویم.

باجافزار

چرا کسی به ۱۰ سال پیش فکر نمیکند؟ اوایل دههی ۲۰۰۰ که کرمهای Slammer و Conficker کاربران را تهدید میکردند. این کرمها با مسدود کردن کارگزارهای SQL چه مقدار پول عاید نفوذگران میکرد؟ این مقادیر بسیار مأیوسکننده بود.

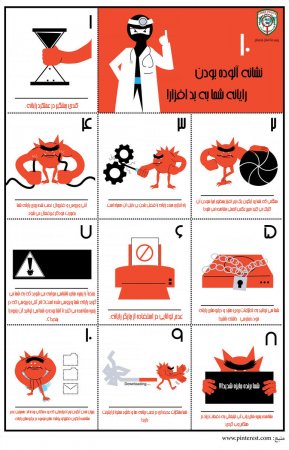

متأسفانه باجافزارها عرصهی تهدیدات سایبری را در دست گرفتهاند. باجافزارها به یک چیز طبیعی در حوزهی بدافزارها تبدیل شدهاند. مهاجمان به سادگی با استفاده از یک قطعه کد تمامی پروندهها، پوشهها و محتویان هارد کاربران را رمزنگاری کرده و در ازای بازگرداندن آنها باج درخواست میکنند. حملات منع سرویس توزیعشده به عنوان اولین تهدید سایبری را فراموش کنید و به باجافزارهایی مانند Locky، Cryptolocker، Petya و سایر باجافزارها را تصور کنید که در طول سال ۲۰۱۶ مکرراً مشاهده شدند.

قطعاً باجافزار تهدید جدیدی نیست ولی صدمات سنگینی را به بخشهای مهم در سال جاری وارد کرده است. ما در دنیای واقعی مشاهده کردیم که بخشهای مختلفی تحت تأثیر این باجافزارها قرار گرفتند. بیمارستانها مجبور شدند اطلاعات بیماران خود را به سامانههای سلامت دیگری منتقل کنند، مراجع قانونی نمیتوانستند به رکوردهای پایگاه دادهی خود دسترسی داشته باشند و در ادامه نیز نیروگاههای آب و برق هدف حملات این باجافزارها قرار گرفتند.

و این موضوع بسیار بد است. درست است که با استفاده از امضای بدافزارها میتوان تهدیدات را شناسایی کرد ولی مسئلهی دیگری که وجود دارد این است که باجافزارها به سرعت دچار تغییر و تحول میشوند. هیچ اطلاعاتی وجود ندارد تا FBI برای آن هشدارهایی صادر کند یا قربانیان بتوانند اطلاعاتی را به اشتراک بگذارند.

باتنتهای اینترنت اشیاء

برای اجرای یک حملهی منع سرویس توزیعشده و قطع کردن سرویس بانکها یا شرکت یاهو، مهاجمان نیاز دارند تا هزاران دستگاه را تحت کنترل خود درآورند. مهاجمان سایبری اخیراً تجهیزاتی مانند دوربینهای متصل به اینترنت و DVR ها را کشف کردهاند که به راحتی قابل وصله شدن نیستند. این دستگاهها در حال حاضر در دنیای واقعی متصل به اینترنت بوده و قابل دسترسی هستند.گذرواژههای پیشفرضی مانند admin:admin میتواند دسترسی به دستگاه را برای مهاجم فراهم کند. مهاجم نیز در ادامه میتواند بدافزاری مانند Mirai را بر روی این دستگاهها نصب کند. زمانیکه کد منبع بدافزار Mirai بهطوری عمومی در یک انجمن نفوذ منتشر شد، کاربران بازی را باختند. مهاجمان ماهر میتوانند با تغییراتی در کد منبع این بدافزار، تهدیدات جدیدی را شکل داده و به اهداف جدیدی حمله کنند.

در سال ۲۰۱۶ شاهد آن بودیم که حملات منع سرویس توزیعشده با استفاده از باتنتها بخشهای مختلفی مانند ارائهدهندهی سرویس DNS با نام Dyn، وبگاه محقق امنیتی بریان کربس و ارائهدهندهی سرویس اینترنت OVH را هدف قرار داد. بسیاری از این حملات توانست برای بازههای زمانی چند ساعته، تعداد زیادی از وبگاههای مهم را از کار بیندازد.

جدای از بحث حملاتی که توسط باتنتها صورت گرفته است، باید به فکر چاره بود و تنظیماتی را اعمال کرد. بسیاری از محققان امنیتی معتقدند دولت گام به گام باید تنظیمات و مقرراتی را تعیین کرده و شرکتهای تولیدکنندهی این دستگاهها را موظف نماید از این مقررات پیروی کنند. از این طریق سرویسهای حیاتی نیز کمتر در معرض خطر قرار خواهند گرفت.

برنامههای پاداش در ازای اشکال

برنامههای پاداش در ازای اشکال موضوع جدیدی نیستند و طرح بسیار جالبی قلمداد میشوند. همهی شرکتها دارای برنامههای عمومی نیستد ولی بسیاری از شرکتها بهطور خصوصی این برنامهها را با کمک شرکتهایی مانند HackerOne، Bugcrowd و Synack برگزار میکنند.

بهطور عمومی این برنامهها با دریافت پاداش شناخته میشود. نفوذگران به وبگاه مورد نظر وارد شده، آن را بررسی کرده و حفرههای امنیتی آن را کشف میکنند. در ادامه از یک کانال ارتباطی این اشکالات را به مسئولین وبگاه گزارش میدهند و پاداش خود را دریافت میکنند. برخی از نفوذگران نیز بهعنوان یک تمرین این کار را انجام میدهند و همین که نام خود را در مشاورهنامهی امنیتی شرکت مشاهده کنند راضی هستند.

خرید اشکالات امنیتی

دولتها آسیبپذیریها را میخرند. دولتها بهرهبرداری از این آسیبپذیریها را نیز خریداری میکنند. این اشکالات برطرف نمیشوند. اگر شما بتوانید اشکالات خریداریشده توسط دولت را در دنیای واقعی پیدا کنید، به این معنی است که یک نفر لغزشی کرده است.

دولت بهجز تجارت مأموریتهای دیگری دارد و در حوزهی امنیت ملی وطیفه دارد تا به جمعآوری اطلاعات بپردازد. با فرض اینکه دولتها جاسوسی نمیکنند و صرفاً به جمعآوری اطلاعات میپردازند، استفادهی ما از اینترنت بسیار احمقانه است.

یکی از روشهای جمعآوری اطلاعات توسط دولتها این است که آسیبپذیریها را خریداری کرده و با بهرهبرداری از آنها از دشمنان جاسوسی میکنند. به تازگی در لامپها و تابلوهای نقاشی، دستگاههای جاسوسی کشف شده است و این نشان میدهد قدرت دولتها در خرید آسیبپذیریها به چه سطحی رسیده است.

منبع : asis گردآوری و انتشار : آنتی ویروس دکتر وب  |

پیشنهاد می کنیم در سایت ثبت نام کنید و یا وارد سایت شوید .