کشف یک حفره امنیتی در محصولات Embedded System شرکت کسپراسکی

جورج زایتسف یکی از متخصصان کمپانی مشهور positive technologies موفق به شناسایی یک حفره امنیتی در محصولات Embedded System شرکت کسپراسکی شده است.یکی از پر کاربرد ترین زمینه ها در استفاده از Embedded System ها در دستگاههای ATM است.

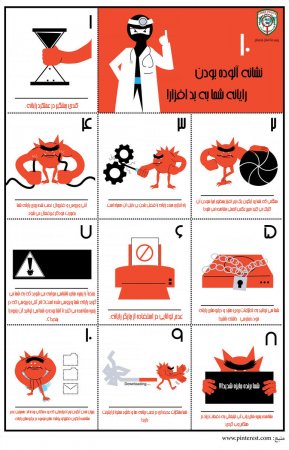

این حفره امنیتی در زمانی که یک دستگاه خودپرداز مجهز به محصول امنیتی کسپراسکی در حال ممیزی امنیتی بود کشف شد .این حفره امنیتی بر روی نسخه های 1.1 و 1.2 نرم افزارهای Kaspersky Embedded Systems Security کشف گردیده است.عملکرد این حفره امنیتی به گونه ای است که این را اجازه می دهد که هکرها بتوانند با نصب یک نرم افزار مخرب و ناشناخته بتواند تمامی پول موجود در یک دستگاه خودپرداز را برداشت کرده و بربایند.

از نقطه نظر فنی، بهره برداری از این آسیب پذیری این اجازه را به هکرها می دهد که با حمله به Kaspersky Embedded Systems Security این امکان را فراهم سازند که این نرم افزار امنیتی قادر به پردازش درخواست بررسی پروسس های آلوده جهت جلوگیری از اجرا در زمان اختصاص داده شده را نداشته باشند.همین امر باعث می شود که مهاجم به راحتی بتواند با بهره برداری از لیست سفیدی که برای دستگاه در نظر گرفته شده است سطح دسترسی خود را به سطح دسترسی Admin تغییر داده و به این صورت هر گونه فایل آلوده ای را از روی هر منبعی ( فلش درایوها و حتی شبکه) بر روی دستگاه خودپرداز مورد نظر اجرا نمونه و محتویات آن دستگاه خود پرداز را تخلیه کند.لیست سفید تنها اجازه اجرای برنامه های اعتمادسازی شده را بر روی دستگاه خودپرداز را میدهد،اما آسیب پذیری موجود بر روی نرم افزار کسپراسکی استفاده شده بر روی دستگاههای خودپرداز با بدست گرفتن برنامه کنترلی آن ، دو راه برای دور زدن این محدودیت و اجرای فایل ها را با توجه به درخواست مهاجم را مهیا می سازد.

از آنجا که Kaspersky Embedded Systems Security بر روی خودپرداز ها برای جلوگیری از محاسبه مجدد مقدار hash در هر اجرا گزارش آن را در اجرای اول نگهداری می کند به همین دلیل در هنگام اجرای دوم فایل دیگر متد ارزیابی مورد استفاده قرار نگرفته و فایل آلوده به راحتی اجرا می شود و نرم افزار کسپر را دور می زند.روش دوم برای دور زدن کسپر در این دستگاه ها اجرای بشماری از application ها در یک زمان میباشد که نتیجه آن هنگ کردن نرم افزار امنیتی می باشد که باعث می شود که هکر بتواند نرم افزار مورد نظر خود را که در لیست سفید هم قرار ندارد به راحتی اجرا نماید. البته شرکت کسپراسکی مدعی شده است که این حفره امنیتی را با تهیه pach امنیتی جدید خود از بین برده است، و همچنین اعلام کرده است که این مورد در ویرایش 2 نرم افزار وجود ندارد. لازم به توضیح می باشد که این اولین مسئله امنیتی کشف شده توسط شرکت مشهور positive technologies بر روی نرم افزارهای امنیتی مخصوص دستگاههای خودپرداز نیست، بطوری که در پایان سال 2016 محققان آسیب پذیری خطرناکی را در سیستم Solidcore نرم افزار امنیتی کمپانی McAfee مخصوص خودپرداز های بانکی را پیدا کرده است. یک از بهترین راهکار های امنیتی برای دستگاه هایی نظیر ATM و PoS استفاده از راهکار های امنیتی آنتی ویروس دکتر وب میباشد.

گردآوری و انتشار : آنتی ویروس دکتر وب  |

توسط : drweb در تاریخ : 25-04-1396, 10:50 بازدیدها : 961

بازدید کننده گرامی ، بنظر می رسد شما عضو سایت نیستید

پیشنهاد می کنیم در سایت ثبت نام کنید و یا وارد سایت شوید .

پیشنهاد می کنیم در سایت ثبت نام کنید و یا وارد سایت شوید .